Barrierefreiheit von Zwei-Faktor-Authentifizierungsmethoden

Handreichung

Erstellungszeitraum: Juni 2024 bis Januar 2025

Die Nutzung von Zwei-Faktor-Authentifizierung (2FA) gewinnt in der digitalen Sicherheit zunehmend an Bedeutung. Diese Handreichung analysiert verschiedene 2FA-Methoden hinsichtlich ihrer Barrierefreiheit und stellt deren Vor- und Nachteile für unterschiedliche Nutzendengruppen dar. Im Fokus stehen Anforderungen aus der europäischen Gesetzgebung sowie nationale Umsetzungen in Deutschland, Österreich und der Schweiz. Die Untersuchung deckt bestehende Barrieren auf und bietet praxisnahe Empfehlungen zur Verbesserung der digitalen Zugänglichkeit von 2FA-Systemen. Ziel ist es, Entwickler:innen und Anbieter:innen eine fundierte Entscheidungsgrundlage für die Implementierung barrierefreier 2FA-Lösungen zu bieten.

Die Digitalisierung hat Prozesse in vielen Bereichen des täglichen Lebens vereinfacht und gleichzeitig neue Anforderungen an die Sicherheit und den Schutz sensibler Daten geschaffen. Die Zwei-Faktor-Authentifizierung ist zu einem zentralen Bestandteil moderner Sicherheitskonzepte geworden, um den Zugang zu digitalen Diensten zu schützen. Während der Fokus auf der Sicherheit liegt, wird oft übersehen, dass nicht alle 2FA-Verfahren für Nutzende mit unterschiedlichen Einschränkungen gleichermaßen zugänglich sind.

Diese Handreichung bietet eine Orientierungshilfe, welche Aspekte bei der Implementierung oder Auswahl von 2FA-Systemen berücksichtigt werden sollten, um Barrieren zu vermeiden und bestehende Systeme zugänglicher zu gestalten. Basierend auf einer Expert:innen-Evaluation werden gängige 2FA-Methoden hinsichtlich ihrer Barrierefreiheit analysiert und bewertet. Ziel ist es, eine fundierte Grundlage für die Auswahl geeigneter Authentifizierungsmethoden zu schaffen, die die Sicherheitsanforderungen erfüllen und dabei so zugänglich wie möglich für eine Großzahl an Menschen ist.

Der Evaluationsprozess umfasste methodische Analysen, die sich an anerkannten Standards wie den Web Content Accessibility Guidelines (WCAG) und der europäischen Norm EN 301 549 orientierten. Als Ergebnis wurden praxisorientierte Empfehlungen zur Verbesserung der Barrierefreiheit verschiedener 2FA-Verfahren entwickelt, die sich an den identifizierten Barrieren und möglichen Lösungsansätzen orientieren.

Diese Handreichung soll an der Entwicklung und Entscheidung beteiligten Personen helfen, Barrieren in 2FA-Systemen zu erkennen und gezielt zu reduzieren, damit digitale Sicherheit auch mit einer umfassenden Zugänglichkeit für alle Nutzenden einhergeht.

In der Handreichung wird in aller Regel der Begriff "Einschränkung" statt "Behinderung" verwendet. Damit soll dem Umstand Rechnung getragen werden, dass nicht nur Menschen mit einer rechtlich anerkannten Behinderung, sondern auch eine breitere Zielgruppe betroffen ist. Zum Beispiel haben ältere Menschen oft Einschränkungen der Beweglichkeit und des Sehens, gelten aber gesetzlich nicht als behindert.

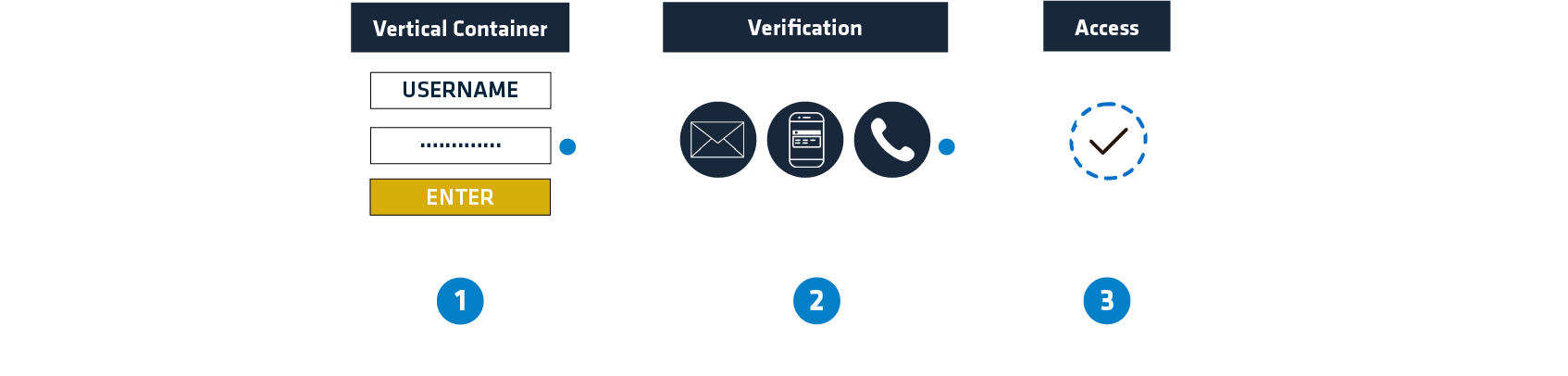

Die Zwei-Faktor-Authentifizierung ist ein Sicherheitsverfahren, das von Nutzenden zwei unabhängige Identitätsnachweise erfordert, um Zugang zu einem Konto oder System zu erhalten. Diese Faktoren setzen sich üblicherweise aus folgenden Kategorien zusammen:

Wissen: Etwas, das die Nutzenden kennen, wie ein Passwort oder eine PIN.

Besitz: Etwas, das die Nutzenden besitzen, z. B. ein Mobiltelefon für den Erhalt eines Einmalcodes oder ein physisches Authentifizierungsgerät.

Die Kombination dieser beiden Faktoren schafft eine zusätzliche Sicherheitsebene, die unbefugten Zugriff erheblich erschwert. Selbst wenn der erste Faktor (z. B. das Passwort) kompromittiert wird, schützt der zweite Faktor das Konto weiterhin.

Biometrische Verfahren, wie beispielsweise Gesichtserkennung oder Fingerabdruck, werden oft als 2FA missverstanden. Biometrie ist jedoch im Kern eine Alternative zu Wissen oder Besitz und kann als einzelner Identitätsnachweis (z. B. Gesichtserkennung anstelle eines Passworts) verwendet werden, erfüllt jedoch allein nicht die Definition von 2FA.

Anders als die Kombination von Besitz und Wissen bietet Biometrie allein keine doppelte Sicherheitsbarriere. Ein biometrischer Nachweis kann ergänzend eingesetzt werden, jedoch führt er in den meisten Fällen zu einer Single-Faktor-Authentifizierung. Zusätzlich birgt die Nutzung biometrischer Daten Sicherheitsrisiken, da diese Merkmale dauerhaft und nur schwer zu ändern sind. Wird ein biometrisches Merkmal kompromittiert, beispielsweise durch das Ablesen von Fingerabdrücken aus hochauflösenden Bildern, kann es nicht wie ein Passwort oder ein Sicherheitstoken einfach ersetzt werden. Dies erhöht die Anfälligkeit gegenüber Missbrauch, da biometrische Daten zwar schwer zu fälschen, aber auch schwer zu schützen sind.

Daher ist Biometrie in den meisten Szenarien eher als ergänzende oder alternative Authentifizierungsmethode anzusehen, nicht jedoch als vollwertige Zwei-Faktor-Authentifizierung.

Die zunehmende Digitalisierung erfordert sichere Authentifizierungsprozesse, die jedoch auch barrierefrei gestaltet sein müssen. Wichtige Herausforderungen bestehen unter anderem in:

Zeitlimitierungen bei der Anmeldung, die für Nutzende mit motorischen Einschränkungen problematisch sein können.

Eingabe komplexer Passwörter, die für kognitiv eingeschränkte Nutzende schwer zu merken und einzugeben sind.

Komplexe Anforderungen wie das Lösen von CAPTCHAs, die für alle behinderten Menschen eine Herausforderung sein können.

Barrierefreie digitale Authentifizierungsverfahren müssen sich an geltenden gesetzlichen Vorgaben orientieren. In der Europäischen Union ist Digitale Barrierefreiheit definiert als Konformität mit der harmonisierten EU-Norm EN 301 549 in der jeweils aktuellen Version. Bezogen auf die 2FA sind die Kapitel 9 "Web", Kapitel 11 "Software/Apps" und Kapitel 8 "Hardware" innerhalb der EN-Norm 301 549 relevant. Kapitel 10 "Dokumente" kann wichtig sein, wenn es um die Dokumentation der Funktionalität und Hilfestellung geht, die oft als PDF bereitgestellt werden. Kapitel neun, zehn und elf basieren überwiegend auf den Web Content Accessibility Guidelines (WCAG). Die WCAG liegt seit Herbst 2023 in der Version 2.2 mit neuen Anforderungen vor. Diese Anforderungen werden voraussichtlich im Jahr 2025 in die EN 301549 aufgenommen. Ein entsprechender Entwurf liegt bereits seit Herbst 2024 vor.

Als rechtliche Grundlagen sind die EU-Direktiven 2016-2102 für den öffentlichen Sektor und 2019-882 (auch bekannt als European Accessibility Act) für den privaten Sektor zu nennen. Deutschland und Österreich haben die Direktiven mittels verschiedener Gesetze und Verordnungen in nationales Recht überführt:

Deutschland: Die Vorgaben wurden für den öffentlichen Sektor 2019 in der BITV – Barrierefreie-Informations-Technik-Verordnung 2.0 (BITV 2.0) und dem Behinderten-Gleichstellungs-Gesetz (BGG) und für den privaten Sektor in dem Barrierefreiheits-Stärkungs-Gesetz und der zugehörige Umsetzungs-Verordnung (BFSGV) verankert. Sie wurden 2021 bzw. 2022 veröffentlicht.

Österreich: Hier gelten das Bundes-Behindertengleichstellungsgesetz (BGStG) sowie das Web-Zugänglichkeits-Gesetz (WZG) als nationale Umsetzungen der EU-Richtlinien.

Schweiz: In der Schweiz existiert derzeit keine gesetzliche Verpflichtung zur Umsetzung der europäischen Vorgaben. Zwar gibt es mit dem Bundesgesetz über die Beseitigung von Benachteiligungen von Menschen mit Behinderungen (BehiG) allgemeine Regelungen zur Barrierefreiheit, jedoch wurden die EU-Richtlinien bislang nicht übernommen. Unternehmen und Behörden orientieren sich häufig freiwillig an internationalen Standards wie den WCAG.

Um ein Angebot barrierefrei zu gestalten, müssen alle anwendbaren Anforderungen des jeweiligen Kapitels der EN erfüllt sein. Dazu gehören zum Beispiel die Bedienbarkeit per Tastatur, die Vergrößerbarkeit des Inhalts oder ausreichend Zeit zur Bedienung der Anwendung. Aus Gründen der Übersichtlichkeit werden in dieser Handreichung nur die für 2FA besonders wichtigen Anforderungen aufgegriffen.

Die Umsetzungs-Verordnung zum BFSG geht in § 17 BFSGV "Zusätzliche Anforderungen an Bankdienstleistungen für Verbraucher" allgemein auf die Barrierefreiheit von Authentifizierungs-Services ein. Sie müssen wahrnehmbar, bedienbar, verständlich und robust sein. Das ist ein Verweis auf die gleichlautenden vier Prinzipien der WCAG. In Absatz 2 wird auch ausgeführt, dass die Informationen zu diesen Services verständlich sein sollen. Sie sollen nicht komplexer sein als das Niveau B2 des Gemeinsamen europäischen Referenzrahmens für Sprachen.

Im folgenden Abschnitt werden weitere wichtige Barrierefreiheits-Anforderungen dargestellt.

Das Level AA Erfolgskriterium 3.3.8 Accessible Authentication (Minimum) fordert, dass kognitive Tests, wie zum Beispiel das Lösen von bildbasierten Aufgaben wie CAPTCHAS, wenn sie verwendet werden, sehr einfach gehalten sind. Werden zum Beispiel verschiedene Bilder gezeigt, sollte es ausreichen, wenn Nutzende ein von ihnen selbst hochgeladenes Bild auswählen. Auch die Verwendung von Bildern von Alltagsgegenständen wäre zulässig, zum Beispiel das Markieren aller Bilder, die eine Verkehrsampel enthalten. Bei 2FA soll es möglich sein, Codes per Copy & Paste zu verwenden. Es sollte auch möglich sein, 2FA auf einem einzigen Gerät durchzuführen.

Es sollte hingegen nicht verlangt werden, sich Informationen wie Benutzername und Passwort merken zu müssen. Eine Option wären hier die Verwendung von Passwortmanagern oder das Versenden eines einmaligen Login-Links.

Unabhängig davon müssen beim Einsatz von visuellen CAPTCHAs auch immer Alternativen bereitgestellt werden, die nicht nur auf einem sensorischen Merkmal wie dem Sehen basieren (WCAG Erfolgskriterium 1.3.3 Sensory Characteristics).

Generell ist vom Einsatz von CAPTCHAs abzuraten, wenn sie eine aktive Interaktion der Nutzenden erfordern. Heute gibt es CAPTCHAs, die im Hintergrund die Interaktion der Nutzenden prüfen und deshalb als barrierefrei gelten können.

Das Erfolgskriterium 3.3.9 Accessible Authentication (Enhanced) ist ein AAA-Kriterium und somit nach den oben genannten rechtlichen Regelungen nicht verpflichtend zu erfüllen. In diesem Level sind kognitive Tests wie CAPTCHAs nicht mehr erlaubt.

Aus der EN 301549 ist weiterhin 5.3 Biometrie / Biometrics relevant. Es soll nicht ein einziges oder ausschließlich ein bestimmtes biometrisches Merkmal verlangt werden. Bei den meisten Anwendungen ist das dadurch sichergestellt, dass entweder ein Passwort oder ein PIN alternativ genutzt werden können und Biometrie nur als Alternative angeboten wird. Ein biometrisches Merkmal kann, muss aber nicht angeboten werden. Die biometrische Authentifizierung kann zum Beispiel für Personen eine Erleichterung sein, die sich keine Passwörter merken können.

Das WCAG Erfolgskriterium 2.2.1 Timing adjustable fordert, dass Zeitlimits abschaltbar oder anpassbar sind. Spätestens 20 Sekunden vor dem Time-Out sollen Nutzende die Möglichkeit bekommen, das Zeitlimit zurückzusetzen. Bei 2FA ist eine ausreichende Zeit besonders wichtig, da zwischen der Eingabe des ersten und des zweiten Faktors oft nur eine geringe Zeitspanne liegt. Ist diese Zeitspanne zu gering, ist es den Nutzenden nicht möglich, sich erfolgreich anzumelden.

Diese Handreichung analysiert, wie bereits einleitend erwähnt, gängige 2FA-Methoden hinsichtlich ihrer Zugänglichkeit und bewertet Vor- und Nachteile einer jeweiligen Methode für verschiedene Nutzendengruppen. Während die Anforderungen der Web Content Accessibility Guidelines (WCAG) Nutzendengruppenneutral formuliert sind, ordnet die übergreifende Europäische Norm EN 301 549 die Anforderungen insgesamt elf Nutzendengruppen zu:

| Clause number | Column header abbreviation | Functional performance statement |

|---|---|---|

| 4.2.1 | WV | Usage without vision |

| 4.2.2 | LV | Usage with limited vision |

| 4.2.3 | WPC | Usage without perception of colour |

| 4.2.4 | WH | Usage without hearing |

| 4.2.5 | LH | Usage with limited hearing |

| 4.2.6 | WVC | Usage without vocal capability |

| 4.2.7 | LMS | Usage with limited manipulation or strength |

| 4.2.8 | LR | Usage with limited reach |

| 4.2.9 | PST | Minimize photosensitive seizure triggers |

| 4.2.10 | LC | Usage with limited cognition |

| 4.2.11 | P | Privacy |

Die Handreichung bedient sich der Nutzendengruppen der Europäischen Norm in vereinfachter Form. Die jeweiligen 2FA-Methoden werden hierbei einer vereinfachten Nutzendengruppenzuordnung unterworfen, die aus Sicht der Handreichung ausreichend sind, um Empfehlungen auszusprechen und Ableitungen treffen zu können:

| Nutzendengruppe | Zuordnung |

|---|---|

| Blind | Usage without vision |

| Seheingeschränkt (inkl. Farbfehlsichtig) |

Usage with limited vision Usage with perception of colour |

| Motorisch eingeschränkt |

Usage with limited manipulation or strength Usage with limited reach |

| Kognitiv eingeschränkt | Usage with limited cognition |

| Taub (inkl. schwerhörig) |

Usage without hearing Usage with limited hearing |

| Stumm | Usage without vocal capability |

Wie bereits aufgezeigt, umfasst der Begriff Zwei-Faktor-Authentifizierung eine Vielzahl von Methoden, die unterschiedliche Sicherheits- und Zugänglichkeitsmerkmale bieten. Dieses Kapitel untersucht die gängigsten Ansätze und bewertet ihre Eignung für eine breite Nutzendenbasis. Die Analyse umfasst sowohl physische als auch softwaregestützte Verfahren, um eine fundierte Grundlage für die Auswahl zugänglicher und sicherer Methoden zu schaffen.

Ein haptisches Gerät im Rahmen der Zwei-Faktor-Authentifizierung ist nicht direkt ein etablierter Begriff. Die Handreichung bedient sich dieser Begrifflichkeit, um eine deutliche Abgrenzung von externen, taktilen Geräten zu Softwarelösungen herzustellen. Haptische Geräte wie YubiKey und Smartcard spielen eine zentrale Rolle in der Zwei-Faktor-Authentifizierung, indem sie als physische Sicherheitskomponenten dienen, die den Zugriff auf Systeme und Daten mit einer externen, taktilen Schnittstelle zusätzlich absichern.

Abbildung 1: Authentifizierung mit SmartCard am Laptop

Die Zwei-Faktor-Authentifizierung mit einem haptischen Gerät (wie YubiKey oder SmartCard) ist eine robuste Methode, um die Sicherheit von Nutzendenkonten zu erhöhen. Ein haptisches Gerät fungiert als physischer Sicherheitsschlüssel, der in Kombination mit einem Passwort verwendet wird, um den Zugriff auf verschiedene Dienste zu schützen. Hier ist eine detaillierte Beschreibung des Prozesses und der technischen Hintergründe.

Der YubiKey bietet eine einfache und sichere Methode zur Zwei-Faktor-Authentifizierung, die durch physische Berührung aktiviert wird. Die Serie YubiKey 5 umfasst verschiedene Modelle, die mehrere Authentifizierungsprotokolle und unterschiedliche Formfaktoren unterstützen. Dies ermöglicht eine flexible Nutzung im persönlichen und beruflichen Umfeld.

Erhalt des YubiKeys: Der YubiKey wird per Post oder persönlich übergeben und muss über ein spezielles Portal oder Software aktiviert werden.

Softwareinstallation: Gegebenenfalls ist die Installation von Software wie dem Yubico Authenticator erforderlich.

Einstecken des YubiKeys: Der YubiKey wird in den USB-Port gesteckt.

Aktivierung: Auf der Aktivierungsseite des Dienstes werden Nutzungsbedingungen akzeptiert, Anmeldename und Passwort eingegeben. Der YubiKey generiert ein Einmalpasswort (OTP), das automatisch eingefügt wird.

Anmeldung: Nutzende geben ihr Passwort ein, stecken den YubiKey ein und aktivieren ihn durch Berührung. Der YubiKey generiert ein OTP oder bestätigt die Authentifizierung.

Bestätigung: Der Dienst überprüft das OTP oder die Anfrage und gewährt Zugriff bei erfolgreicher Überprüfung.

Der YubiKey bietet hohe Sicherheit durch die Kombination von Wissen (Passwort) und Besitz (YubiKey). Die einfache Handhabung und Unterstützung verschiedener Protokolle machen ihn zu einer effektiven Lösung zum Schutz digitaler Identitäten.

Smartcards sind physische Karten, die in ein Lesegerät eingeführt werden müssen und oft eine PIN-Eingabe erfordern. Sie bieten ein hohes Sicherheitsniveau und werden häufig in Unternehmensumgebungen eingesetzt.

PIV-konforme Smartcards: Diese Karten entsprechen dem Personal Identity Verification (PIV) Standard und ermöglichen sichere Authentifizierung, digitale Signaturen und Verschlüsselung.

Erforderlich ist ein kontaktloses Lesegerät für Smartcards, das mit verschiedenen Smartcard- und RFID-Technologien kompatibel ist.

Erhalt der Smartcard: Die Smartcard wird per Post oder persönlich übergeben und muss über ein spezielles Portal oder Software aktiviert werden.

Installation des Lesegeräts: Ein kompatibles Smartcard-Lesegerät wird am Computer angeschlossen. Gegebenenfalls ist die Installation von Treibern oder zusätzlicher Software erforderlich, um die Funktionalität sicherzustellen, oder ein Lesegerät ist bereits Bestandteil des Computers.

Einstecken der Smartcard: Die Smartcard wird in das Lesegerät gesteckt.

Aktivierung und PIN-Einrichtung: Die Nutzenden werden aufgefordert, eine persönliche Identifikationsnummer (PIN) einzurichten. Die PIN wird für zukünftige Authentifizierungen benötigt.

Anmeldung: Bei jeder Anmeldung wird die Smartcard in das Lesegerät gesteckt. Die Nutzenden geben ihre PIN ein, um die Authentifizierung abzuschließen.

Bestätigung: Das System überprüft die eingegebene PIN und die Informationen auf der Smartcard. Bei erfolgreicher Überprüfung wird der Zugang gewährt.

Smartcards bieten hohe Sicherheit durch die Kombination von Wissen (PIN) und Besitz (Smartcard). Die Verwendung von PIV-konformen Karten ermöglicht zusätzliche Funktionen wie digitale Signaturen und Verschlüsselung, was sie zu einer robusten Lösung für den Schutz sensibler Daten macht.

Hardware-basierte 2FA-Lösungen wie YubiKey und Smartcards bieten mehrere Vorteile gegenüber traditionellen Methoden:

Erhöhte Sicherheit: Hardware-Token speichern Authentifizierungsdaten auf einem separaten Chip, der nicht mit dem Internet verbunden ist, was sie weniger anfällig für Phishing- und Man-in-the-Middle-Angriffe macht. Im Gegensatz dazu können E-Mails abgefangen oder durch Phishing kompromittiert werden.

Nutzungsfreundlichkeit: Die Nutzung von Hardware-Tokens erfordert lediglich das Einstecken des Geräts und eine einfache Berührung, ohne dass Nutzende auf einen Code in einer E-Mail warten müssen. Dies reduziert die Zeit für die Authentifizierung erheblich.

Kompatibilität und Flexibilität: Geräte wie der YubiKey unterstützen eine Vielzahl von Protokollen und sind mit vielen Plattformen und Diensten kompatibel, was sie vielseitig einsetzbar macht.

Reduzierte IT-Kosten: Da Hardware-Tokens weniger anfällig für Sicherheitsvorfälle sind, können sie die Anzahl der IT-Supportanfragen, insbesondere für Passwortzurücksetzungen, erheblich reduzieren.

Physische Kontrolle: Der Besitz eines physischen Tokens bedeutet, dass Nutzende die Kontrolle über den zweiten Faktor haben. Dies ist sicherer als ein E-Mail-Konto, das möglicherweise gehackt werden kann.

Erfordert möglicherweise initiale Hilfe bei der Einrichtung des Fingerabdrucks. Gegebenenfalls sind auch Wiederholungen des Fingerabdrucks notwendig, wenn der Sensor nicht korrekt getroffen wird.

Geräte beinhalten meist keinen Screenreader (allgemein Audio-Ausgabe, Kopfhörer-Anschluss etc.), keine Braille-Unterstützung.

Keine Textvergrößerung.

Unter Umständen ist der notwendige Port, wie USB, bereits durch unersetzliche assistive Peripherie (Braillezeile, Schaltersteuerung, etc.) belegt.

Schwierigkeiten beim präzisen Drücken der kleinen Taste, insbesondere für Personen mit Einschränkungen/Behinderungen an den oberen Extremitäten (Hände, Arme).

Eine genaue Platzierung des Fingers auf den Sensor kann schwierig sein. Für Personen mit Einschränkungen/Behinderungen an den oberen Extremitäten (Hände, Arme) ist es unmöglich.

Schwierigkeiten beim Halten, Positionieren und Bedienen des Geräts zum Ablesen des Codes, besonders für Personen mit Einschränkungen/Behinderungen an den oberen Extremitäten (Hände, Arme). Schwierigkeiten bei der Interaktion mit dem Reader möglich, z. B. kleiner Kartenschlitz, Position des Readers.

Erlernen der Funktionsweise des Geräts kann erforderlich sein. Richtung des USB-A Steckers schwieriger als USB-C oder Lightning. Einrichtung des Fingerabdrucks kann komplex sein und Unterstützung erfordern. Das Ablesen und Eingeben des Codes können eine Herausforderung darstellen. Wissen des PIN-Codes erforderlich.

Gegebenenfalls Schwierigkeiten beim Erlernen der Funktionsweise des Geräts.

Gegebenenfalls Schwierigkeiten beim Ablesen und Eingeben des Codes.

Wissen des PIN-Codes erforderlich.

Keine Schwierigkeiten zu erwarten.

Keine Schwierigkeiten zu erwarten.

Haptische Geräte eignen sich besonders gut für taube und stumme Menschen, da keine akustischen oder sprachlichen Interaktionen erforderlich sind. Auch für blinde, sehbeeinträchtigte und kognitiv beeinträchtige Menschen sind haptische Geräte gut geeignet, da sie wenig visuelle Interaktion erfordern und durch physische Interaktion einfach zu bedienen sind. Bis zu einem gewissen Grad eignen sie sich auch für motorisch beeinträchtigte Menschen.

| Behinderungsart | Bewertung |

|---|---|

| Blind | Einschränkung |

| Seheingeschränkt (inkl. Farbfehlsichtig) | Einschränkung |

| Motorisch eingeschränkt | Hürde |

| Kognitiv eingeschränkt | Einschränkung |

| Taub | Okay |

| Stumm | Okay |

Die AusweisApp ermöglicht eine sichere digitale Identifizierung durch die Nutzung des Personalausweises. Nutzende können die App auf Smartphones oder Computern installieren, um sich online bei Behörden und Dienstleistern auszuweisen. Der Ablauf erfolgt in drei Schritten: Einlegen des Ausweises auf die NFC-Schnittstelle des Geräts, Eingabe der persönlichen PIN zur Bestätigung, und verschlüsselte Übertragung der Daten an den Dienstanbieter. Die AusweisApp gewährleistet dabei eine sichere und benutzerfreundliche Lösung für die digitale Identifizierung.

Die Sicherheit bei der Nutzung der AusweisApp ist ein zentraler Aspekt, die für eine Erstnutzung besonders wichtig zu verstehen ist. Die App wurde entwickelt, um höchste Sicherheitsstandards zu gewährleisten und persönliche Daten bestmöglich zu schützen. Wenn die AusweisApp verwendet wird, können Nutzende sich darauf verlassen, dass alle Datenübertragungen verschlüsselt erfolgen. Dies bedeutet, dass sensible Informationen während des gesamten Identifizierungsprozesses vor unbefugtem Zugriff geschützt sind. Ein weiterer, wichtiger Sicherheitsaspekt ist, dass die App nur die für den jeweiligen Dienst tatsächlich erforderlichen Daten übermittelt. Nutzende müssen daher nicht befürchten, dass mehr persönliche Informationen weitergegeben werden als unbedingt notwendig. Zudem stellt die AusweisApp eine sichere Verbindung zwischen den Dienstanbietenden, dem Ausweis und dem Lesegerät her. Diese dreiseitige Kommunikation gewährleistet, dass Daten nur zwischen den autorisierten Parteien ausgetauscht werden und keine dritte Partei Zugriff darauf erhält. Durch diese umfassenden Sicherheitsmaßnahmen kann die AusweisApp mit gutem Gewissen für digitale Identifizierung genutzt werden, auch wenn Nutzende bisher keine Erfahrung damit haben.

Die Identifizierung mit der AusweisApp funktioniert folgendermaßen:

Ein Personalausweis, elektronischer Aufenthaltstitel oder eine eID-Karte mit aktivierter Online-Ausweisfunktion.

Die installierte AusweisApp auf einem Smartphone, Tablet oder Computer.

Ein NFC-fähiges Smartphone oder ein USB-Kartenlesegerät.

Die sechsstellige PIN für die Online-Ausweisfunktion.

Auf der Webseite des Dienstes, bei dem Nutzende sich identifizieren möchten, wählen sie die Option zur Anmeldung/Registrierung mit der Online-Ausweisfunktion.

Der Dienst leitet Nutzende zur AusweisApp weiter.

In der AusweisApp folgen Nutzende den Anweisungen zur Identifizierung.

Sie legen ihren Ausweis auf das NFC-fähige Smartphone oder in das Kartenlesegerät.

Anschließend geben sie Ihre sechsstellige PIN ein, um den Vorgang zu autorisieren.

AusweisApp liest die erforderlichen Daten aus dem Chip des Ausweises aus und übermittelt diese verschlüsselt an die Dienstanbietenden.

Abbildung 2: Authentifizierung mit der AusweisApp

Die AusweisApp bietet zahlreiche Vorteile für Nutzende der Online-Ausweisfunktion. An erster Stelle steht die enorme Zeitersparnis, da sich Nutzende innerhalb von Sekunden digital identifizieren können, ohne persönlich bei einer Behörde oder einem Dienstleistenden erscheinen zu müssen. Dies ermöglicht eine bequeme und ortsunabhängige Nutzung verschiedener Online-Dienste, wie beispielsweise die Beantragung von Kindergeld, Ummeldung des Wohnsitzes oder eine Kfz-Zulassung. Ein besonderes Merkmal ist die einzigartige Pseudonym-Funktion, die eine sichere Wiedererkennung der Nutzenden gewährleistet, ohne personenbezogene Daten preiszugeben. Die AusweisApp garantiert zudem hundertprozentige Transparenz, da Dienstanbietende über ein staatliches Berechtigungszertifikat verfügen müssen, um auf Ausweisdaten zugreifen zu können. Die Nutzenden behalten stets die volle Kontrolle über ihre Daten und können einsehen, welche Informationen übermittelt werden. Die Anwendung ist sowohl auf Smartphones als auch auf Tablets und Laptops nutzbar, was eine hohe Flexibilität bietet. Durch die Ende-zu-Ende-Verschlüsselung und die Zwei-Faktor-Authentifizierung mittels PIN gewährleistet die AusweisApp ein hohes Maß an Sicherheit für sensible persönliche Daten. Insgesamt ermöglicht die AusweisApp eine effiziente, sichere und nutzungsfreundliche digitale Identifizierung, die den Anforderungen der modernen, digitalisierten Verwaltung und Wirtschaft gerecht wird.

Die AusweisApp muss mit Screenreader, Lupe etc. bedienbar sein.

Das korrekte Positionieren des Ausweises auf dem NFC-Lesegerät oder Smartphone könnte für blinde Nutzende eine Herausforderung darstellen.

Eine Zeitbegrenzung für die verfügbare Anmeldedauer muss abschaltbar oder verlängerbar sein. Wenn eine Zeitbegrenzung vorhanden ist, so muss eine Warnung vor Ablauf der Zeit erfolgen.

Die Eingabe der sechsstelligen PIN könnte für Personen mit eingeschränkter Feinmotorik problematisch sein, insbesondere auf Touchscreens.

Kleine Schaltflächen oder eng beieinander liegende Elemente könnten für Nutzende mit eingeschränkter Feinmotorik schwierig zu bedienen sein.

Eine Zeitbegrenzung für die verfügbare Anmeldedauer muss abschaltbar oder verlängerbar sein. Wenn eine Zeitbegrenzung vorhanden ist, so muss eine Warnung vor Ablauf der Zeit erfolgen.

Der mehrstufige Prozess der Identifizierung und Nutzung der ePA könnte für Personen mit kognitiven Einschränkungen überfordernd sein.

Das Merken und die Eingabe der sechsstelligen PIN könnte eine Herausforderung darstellen. Die Nutzung der PUK zur Aufhebung einer PIN-Blockade könnte zu komplex sein.

Eine Zeitbegrenzung für die verfügbare Anmeldedauer muss abschaltbar oder verlängerbar sein. Wenn eine Zeitbegrenzung vorhanden ist, so muss eine Warnung vor Ablauf der Zeit erfolgen.

Keine Schwierigkeiten zu erwarten.

Das Fehlen von Gebärdensprachvideos für wichtige Informationen und Anleitungen könnte den Zugang erschweren.

Das ePA-Verfahren eignet sich besonders gut für taube und stumme Menschen, da keine akustischen oder sprachlichen Interaktionen erforderlich sind. Auch für blinde, sehbeeinträchtigte und kognitiv beeinträchtige Menschen ist es geeignet, da es auf Komponenten setzt, die im täglichen Gebrauch für diese Personengruppen Standard sind. Bis zu einem gewissen Grad eignen sie sich auch für motorisch beeinträchtigte Menschen.

| Behinderungsart | Bewertung |

|---|---|

| Blind | Hürde |

| Seheingeschränkt (inkl. Farbfehlsichtig) | Einschränkung |

| Motorisch eingeschränkt | Hürde |

| Kognitiv eingeschränkt | Hürde |

| Taub | Okay |

| Stumm | Okay |

Die Zwei-Faktor-Authentifizierung (2FA) via Einmalcodes über SMS, Telefon oder E-Mail sind weit verbreitete Methoden, die jeweils spezifische Vor- und Nachteile aufweisen.

Abbildung 3: Funktionsweise der Zwei-Faktor-Authentifizierung (2FA)

Bei diesen Authentifizierungsmethoden erhalten Nutzende nach der Eingabe ihrer Zugangsdaten einen zeitlich begrenzten Einmalcode, der zur Bestätigung der Anmeldung notwendig ist. Der Code wird über einen zuvor hinterlegten Kommunikationsweg entweder per E-Mail, Telefonanruf oder SMS an die Nutzenden übermittelt. Nach Erhalt des Codes muss er in das entsprechende Eingabefeld auf der Anmeldeseite eingegeben werden. Erst nach erfolgreicher Eingabe wird der Zugriff auf das gewünschte Konto oder die Anwendung gewährt.

Diese Verfahren setzen voraus, dass Nutzende Zugang zum jeweiligen Kommunikationsmittel haben und den Code innerhalb eines bestimmten Zeitraums eingeben.

Bei dieser Methode wird nach der Passworteingabe ein Einmalcode per SMS an das registrierte Mobiltelefon gesendet. Die SMS-basierte 2FA ist aufgrund ihrer einfachen Anwendung weit verbreitet, weist jedoch Sicherheitsrisiken auf, da SMS für Abfangen und Manipulation anfällig sein können.

Erster Faktor – Passwort: Nutzende geben ihre Anmeldenamen und ihr Passwort ein, um den Anmeldeprozess zu starten.

Zweiter Faktor – SMS-Code: Nach der Eingabe des Passworts wird ein einmaliger Bestätigungscode per SMS an die registrierte Handynummer der Nutzenden gesendet.

Eingabe des Codes: Die Nutzenden geben den erhaltenen SMS-Code in das entsprechende Feld auf der Anmeldeseite ein, um ihre Identität zu bestätigen.

Zugang: Bei korrekter Eingabe des Codes erhalten Nutzende Zugang zu ihrem Konto.

SMS-Spoofing: Angreifende können gefälschte SMS-Nachrichten senden, um Nutzende zur Preisgabe des Codes zu verleiten.

Abfangen von SMS: Über das SS7-Protokoll können SMS-Nachrichten abgefangen werden, was ein Sicherheitsrisiko darstellt.

SIM-Swapping: Kriminelle könnten eine neue SIM-Karte mit der Telefonnummer des Opfers erhalten und so die SMS-Nachrichten empfangen.

Die Telefonanrufbasierte 2FA funktioniert ähnlich wie die SMS-Methode, jedoch wird der Bestätigungscode über einen automatisierten Anruf übermittelt. Diese Methode kann in Situationen nützlich sein, in denen der Empfang von SMS problematisch ist. Dennoch besteht auch hier das Risiko des Abfangens oder Umleitens von Anrufen.

Erster Faktor – Passwort: Nutzende melden sich mit ihrem Anmeldenamen und Passwort an.

Zweiter Faktor – Telefonanruf: Ein automatisierter Anruf wird an die registrierte Telefonnummer der Nutzenden gesendet, der einen einmaligen Bestätigungscode enthält.

Eingabe des Codes: Die Nutzenden hören den Code ab und geben ihn auf der Anmeldeseite ein.

Zugang: Bei korrekter Eingabe wird der Zugang gewährt.

Anfälligkeit für Anrufabfangen: Ähnlich wie bei SMS können Telefonanrufe abgefangen oder umgeleitet werden, was ein Sicherheitsrisiko darstellen kann.

Bei der E-Mail-basierten 2FA wird der Bestätigungscode an die registrierte E-Mail-Adresse der Nutzenden gesendet. Diese Methode ist besonders nützlich, wenn Nutzende keinen Zugriff auf ihre Mobiltelefone haben. Allerdings können E-Mails ebenfalls anfällig für Phishing-Angriffe und andere Sicherheitsrisiken sein.

Jede dieser Methoden bietet eine zusätzliche Sicherheitsebene, indem sie Nutzende dazu zwingt, einen zweiten Faktor zur Authentifizierung bereitzustellen. Trotz ihrer Unterschiede und potenziellen Schwachstellen tragen sie alle dazu bei, das Risiko unbefugten Zugriffs erheblich zu reduzieren.

Erster Faktor – Passwort: Nutzende geben ihren Anmeldenamen und ihr Passwort ein.

Zweiter Faktor – E-Mail-Code: Ein einmaliger Bestätigungscode wird an die registrierte E-Mail-Adresse der Nutzenden gesendet.

Eingabe des Codes: Die Nutzenden öffnen ihre E-Mail, erhalten den Code und geben ihn auf der Anmeldeseite ein.

Zugang: Bei korrekter Eingabe des Codes erhalten die Nutzenden Zugang zum Konto.

Phishing-Risiko: E-Mails können abgefangen oder durch Phishing-Angriffe kompromittiert werden, was die Sicherheit beeinträchtigen kann.

Insgesamt bietet die Zwei-Faktor-Authentifizierung einen zusätzlichen Schutz gegenüber der alleinigen Verwendung von Anmeldenamen und Passwort, jedoch sind insbesondere SMS- und Telefonanrufe anfällig für bestimmte Angriffe.

Die Zwei-Faktor-Authentifizierung über SMS, Telefonanruf und E-Mail bietet verschiedene Vorteile, die zur Erhöhung der Sicherheit von Online-Konten beitragen. Hier sind die spezifischen Vorteile jeder Methode:

Weit verbreitet und einfach zu nutzen: Fast jede Person besitzt ein Mobiltelefon und die meisten Menschen sind mit dem Empfang und der Nutzung von SMS vertraut.

Keine zusätzliche Hardware erforderlich: Im Gegensatz zu physischen Token-Generatoren oder speziellen Authentifizierungsgeräten benötigen Nutzende lediglich ihr Mobiltelefon.

Schnelle Implementierung: Viele Dienste bieten die Möglichkeit, SMS-basierte 2FA schnell und einfach zu aktivieren, was die Gebrauchstauglichkeit (engl. Usability) erhöht.

Unabhängigkeit vom Internet: SMS-Nachrichten werden über das Mobilfunknetz übertragen, was bedeutet, dass sie auch ohne Internetverbindung empfangen werden können.

Höhere Sicherheit durch direkte Kommunikation: Ein Telefonanruf kann sicherer sein als eine SMS, da Nutzende den Code direkt hören und eingeben, was das Risiko des Abfangens reduziert.

Kosteneffizienz für Unternehmen: In einigen Fällen können Sprachanrufe kostengünstiger sein als SMS, insbesondere bei großen Nutzungszahlen.

Einfache Nutzung: Ähnlich wie bei SMS ist die Methode für die meisten Nutzenden leicht verständlich und erfordert keine zusätzliche Hardware oder Software.

Verfügbarkeit: Telefonanrufe können auch in Regionen genutzt werden, in denen SMS-Dienste möglicherweise eingeschränkt sind oder nicht zuverlässig funktionieren.

Breite Verfügbarkeit: Fast alle Nutzende haben Zugriff auf eine E-Mail-Adresse, und die Methode kann unabhängig vom Mobiltelefon genutzt werden.

Einfache Implementierung: Viele Dienste bieten die Möglichkeit, E-Mail-basierte 2FA schnell zu aktivieren, was die Gebrauchstauglichkeit (engl. Usability) erhöht.

Keine zusätzlichen Kosten für den Nutzenden: Im Gegensatz zu SMS oder Telefonanrufen fallen für den Empfang von E-Mails in der Regel keine zusätzlichen Kosten an.

Zugriff von verschiedenen Geräten: Nutzende können den Bestätigungscode von jedem Gerät mit Internetzugang abrufen, was Flexibilität bietet.

Zusammenfassend lässt sich sagen, dass jede dieser Methoden spezifische Vorteile bietet, die zur Erhöhung der Sicherheit von Online-Konten beitragen. Die Wahl der Methode hängt oft von den individuellen Bedürfnissen und Umständen der Nutzenden ab.

SMS und E-Mail: Erfordert ein Mobiltelefon mit Screenreader-Unterstützung.

SMS und E-Mail: Schwierigkeiten, wenn die Schriftgröße nicht ausreichend angepasst werden kann, oder wenn Zeitbeschränkungen zur Eingabe vorliegen und der Code nicht schnell genug gelesen werden kann.

SMS: Bedienung des Mobiltelefons kann schwierig sein, besonders für Personen mit Einschränkungen/Behinderungen an den oberen Extremitäten (Hände, Arme). Ggf. zusätzliche Zeitprobleme, falls der Einmalcode nur eine bestimmte Zeit gültig und die Sprachsteuerung o.ä. länger in der Bedienung benötigt, als die Zeit hergibt.

Audioanruf: Schwierigkeiten bei der Bedienung des Audioanrufs, besonders für Personen mit Einschränkungen/Behinderungen an den oberen Extremitäten (Hände, Arme).

E-Mail: Ggf. Zeitprobleme, falls der Einmalcode nur eine bestimmte Zeit gültig und die Sprachsteuerung o.ä. länger in der Bedienung benötigt, als die Zeit hergibt.

SMS: Eventuell Schwierigkeiten, den Code korrekt zu übertragen. Variiert zwischen der Art des Einmalcodes. Nur Zahlen sind einfach, Kombination mit Buchstaben schwieriger zum Beispiel bei O0.

Audioanruf: Merken des gesprochenen Codes kann problematisch sein, vor allem, wenn der Code nicht wiederholt wiedergegeben werden kann.

E-Mail: Schwierigkeiten bei der Bedienung von E-Mail-Clients und Verstehen des Konzepts von E-Mails.

Audioanruf: Nicht zugänglich, da das Hören des Codes nicht möglich ist.

Audioanruf: Kein Problem, solange sie den Anruf annehmen können.

Der Einmalcode per SMS eignet sich besonders gut für taube und stumme Menschen, da keine akustischen oder sprachlichen Interaktionen erforderlich sind. Auch für blinde, sehbeeinträchtigte und kognitiv beeinträchtige Menschen ist dieses Verfahren gut geeignet, da es auf Komponenten setzt, die im täglichen Gebrauch für diese Personengruppen Standard sind.

| Behinderungsart | Bewertung |

|---|---|

| Blind | Einschränkung |

| Seheingeschränkt (inkl. Farbfehlsichtig) | Einschränkung |

| Motorisch eingeschränkt | Hürde |

| Kognitiv eingeschränkt | Hürde |

| Taub | Okay |

| Stumm | Okay |

Der Einmalcode per E-Mail eignet sich besonders gut für taube und stumme Menschen, da keine akustischen oder sprachlichen Interaktionen erforderlich sind. Auch für blinde, sehbeeinträchtigte und kognitiv beeinträchtige Menschen ist dieses Verfahren gut geeignet, da es auf Komponenten setzt, die im täglichen Gebrauch für diese Personengruppen Standard sind. Bis zu einem gewissen Grad eignen sie sich auch für motorisch beeinträchtigte Menschen.

| Behinderungsart | Bewertung |

|---|---|

| Blind | Einschränkung |

| Seheingeschränkt (inkl. Farbfehlsichtig) | Einschränkung |

| Motorisch eingeschränkt | Einschränkung |

| Kognitiv eingeschränkt | Einschränkung |

| Taub | Okay |

| Stumm | Okay |

Der Einmalcode per Audioanruf eignet sich nicht taube Menschen. Auch für blinde, sehbeeinträchtigte und kognitiv beeinträchtige Menschen ist dieses Verfahren gut geeignet, da es auf Komponenten setzt, die im täglichen Gebrauch für diese Personengruppen Standard sind. Bis zu einem gewissen Grad eignen sie sich auch für motorisch beeinträchtigte Menschen.

| Behinderungsart | Bewertung |

|---|---|

| Blind | Einschränkung |

| Seheingeschränkt (inkl. Farbfehlsichtig) | Einschränkung |

| Motorisch eingeschränkt | Hürde |

| Kognitiv eingeschränkt | Hürde |

| Taub | Blockade |

| Stumm | Okay |

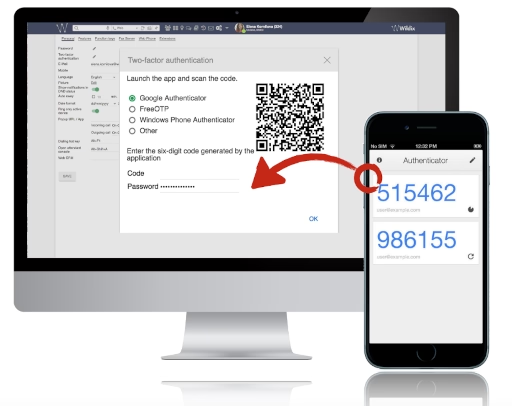

Die Verwendung eines Einmalcodes in Kombination mit einer sogenannten Authenticator-Applikation stellt eine weit verbreitete Methode der Zwei-Faktor-Authentifizierung (2FA) dar. Das Funktionsprinzip entspricht dem des Einmalcodes per SMS und Telefon. Die 2FA-Methode in diesem Kapitel bedient sich einer sogenannten Authenticator-Applikation, wie zum Beispiel der Microsoft Authenticator App, um Einmalcodes, auch One-Time Passwords (OTP) genannt, zu generieren. Diese werden häufig zusätzlich zu einem Passwort benötigt, um sich bei einem Konto anzumelden. Das Ziel dieser Methode ist die Erhöhung der Sicherheit der Konten der Nutzenden.

Beispielsweise im Rahmen der Kontoaktivierung auf einer Webseite oder einem Dienst scannen Nutzende bei der Einrichtung einmalig einen angezeigten QR-Code mithilfe einer auf ihrem Smartphone installierten Authenticator-App. Anschließend generiert die App regelmäßig neue Einmalcodes, die bei zukünftigen Logins ohne erneutes Scannen des QR-Codes direkt aus der App abgerufen werden können.

| Schritt 1 | Schritt 2 | Schritt 3 |

|---|---|---|

| Auf Desktop erscheint ein Hinweis | In App erscheint ein Code | Nutzende Person muss Code von App auf Desktop übertragen |

Abbildung 4: Funktionsweise der Variante 1: Ablesen eines Codes in einer App

| Schritt 1 | Schritt 2 |

|---|---|

| Auf Desktop erscheint ein Hinweis + Zahl | Auf App muss der Code eingegeben werden |

Abbildung 5: Funktionsweise Variante 2: Ablesen eines Codes auf dem Desktop

Die Authentifizierung über eine Authenticator-App bietet eine einfache Bedienung und verbessert dadurch die User Experience.

Anmeldeprozesse werden vereinfacht da eine einzige App für mehrere Anmeldungen bei verschiedenen Diensten verwendet werden kann.

Durch die Verwendung einer Authenticator-App sind generell weniger Eingaben erforderlich, was den Anmeldevorgang, im besten Fall, schneller und einfacher macht. Zudem wird die mentale Belastung reduziert, was vor allem für Nutzende mit kognitiven Beeinträchtigungen relevant ist, da kein langes Passwort auswendig gelernt werden muss.

Im Gegensatz zur einmaligen Codeübermittlung per SMS oder Telefon bietet die Authenticator-App ein größeres Potenzial für Barrierefreiheit, da kein Medienbruch stattfindet.

Zusätzlich zu den im Folgenden genannten Aspekten muss sichergestellt werden, dass die gesamte Anwendung barrierefrei ist. Dazu gehören Punkte wie die semantische Struktur und ausreichende Farbkontraste. Außerdem dürfen Time-Outs nicht zu kurz sein.

Bereits bei der Einrichtung der App können Schwierigkeiten auftreten. Einige dieser Probleme sind für bestimmte Nutzendengruppen besonders relevant, z. B. für blinde Menschen die Schwierigkeiten beim Scannen eines QR-Codes haben können.

2FA über eine Authenticator-App erfordert grundsätzlich ein zweites Gerät, das zusätzlich zum Hauptgerät verwendet wird. Es stellt sich die generelle Frage, wie praktikabel die Bedienung von zwei Geräten für Menschen mit motorischen Einschränkungen ist. Ein Beispiel hierfür ist Stephen Hawking, dessen motorische Fähigkeiten stark eingeschränkt waren und der möglicherweise Schwierigkeiten gehabt hätte, zwei Geräte gleichzeitig zu bedienen.

Bei der Nutzung der App kann ein Zeitlimit beim rechtzeitigen Übertragen des generierten Codes ebenfalls zu Schwierigkeiten führen. Entsprechend der WCAG-Richtlinie 2.2.1 zur Anpassbarkeit von Zeitlimits kann dies zu einer Barriere werden, insbesondere wenn die motorischen Fähigkeiten eingeschränkt sind.

Es können allgemeine technische Probleme auftreten, die von der technischen Erfahrung und den kognitiven Fähigkeiten der Nutzenden abhängen. Hier können Verständnisschwierigkeiten und eine geringe Technikaffinität zusätzliche Hürden darstellen.

Ein häufiges Problem ist auch das Fehlen klarer und leicht verständlicher Anleitungen. Eine unzureichende Anleitung kann den Zugang zur Authenticator-App zusätzlich erschweren.

Darüber hinaus können die wechselnden Codes, die nach Ablauf des Zeitlimits erneut generiert werden, für kognitiv eingeschränkte Nutzende verwirrend sein.

Bei der Nutzung der App kann ein Zeitlimit beim rechtzeitigen Übertragen des generierten Codes ebenfalls zu Schwierigkeiten führen. Entsprechend der WCAG-Richtlinie 2.2.1 zur Anpassbarkeit von Zeitlimits kann dies zu einer Barriere werden, insbesondere wenn die Merkfähigkeit eingeschränkt ist.

Keine Schwierigkeiten zu erwarten.

Keine Schwierigkeiten zu erwarten.

Die 2FA-Methode Authenticator-App ist praktisch, insbesondere da eine App für mehrere Dienstleistungen genutzt werden kann. Die in Kapitel 2.5 präsentierte Methode "Interaktion mit einer App" eignet sich jedoch noch etwas besser, da sich zum Beispiel kein Code gemerkt und zwischen zwei Geräten übertragen werden muss. Generell ist der Setup-Prozess jedoch sehr umständlich. Für motorisch eingeschränkte Personen muss außerdem eine Alternative Methode angeboten werden, da die 2FA-Methode Authenticator-App für sie eine Blockade darstellen kann.

| Behinderungsart | Bewertung |

|---|---|

| Blind | Einschränkung |

| Seheingeschränkt (inkl. Farbfehlsichtig) | Einschränkung |

| Motorisch eingeschränkt | Blockade |

| Kognitiv eingeschränkt | Hürde |

| Taub | Okay |

| Stumm | Okay |

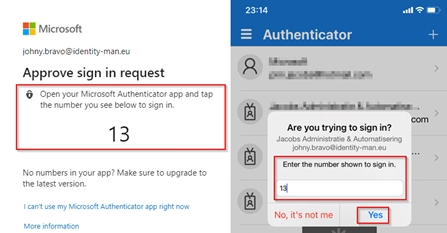

Bei dieser Authentifizierungsmethode werden Nutzende aufgefordert, eine bestimmte App auf einem Gerät zu öffnen, und dort die Authentifizierung zu bestätigen. Beispiele sind aktuell das Öffnen der YouTube App beim Anmelden in Google im Browser oder das Öffnen der PayPal-App beim Einloggen im Browser.

Abbildung 6: 2FA- mittels einer App auf einem zweiten Gerät

Zur Authentifizierung werden Nutzende nach Eingabe ihrer Daten aufgefordert, eine bestimmte App zu öffnen. Diese App kann sich gegebenenfalls auf einem Zweitgerät befinden. Beispiele sind das Öffnen der YouTube-App beim Anmelden in Google im Browser oder das Öffnen der PayPal-App beim Einloggen im Browser. In der nun geöffneten App erscheint meist eine Meldung, dass versucht wird sich im Browser einzuloggen, und die Frage, ob man dies freigeben möchte. Mit dem Klick auf einen Button, kann dies bestätigt werden, und die Authentifizierung ist abgeschlossen.

Die hier vorgestellte 2FA-Methode weist eine hohe Ähnlichkeit mit der in Kapitel 2.4 vorgestellten Methode "Einmalcode über Authenticator-App" auf. Die erhofften Vorteile sind identisch, und zwar:

Die Authentifizierung über eine App bietet eine einfache Bedienung und verbessert dadurch die User Experience.

Anmeldeprozesse werden vereinfacht da eine einzige App für mehrere Anmeldungen bei verschiedenen Diensten verwendet werden kann.

Durch die Verwendung einer App sind generell weniger Eingaben erforderlich, was den Anmeldevorgang, im besten Fall, schneller und einfacher macht. Zudem wird die mentale Belastung reduziert, was vor allem für Nutzende mit kognitiven Beeinträchtigungen relevant ist, da kein langes Passwort auswendig gelernt werden muss.

Im Gegensatz zur einmaligen Codeübermittlung per SMS oder Telefon bietet die App ein größeres Potenzial für Barrierefreiheit, da kein Medienbruch stattfindet.

Im Gegensatz zur Methode in 2.4 bietet die Lösung mit Interaktion mit einer App jedoch eine noch bessere Usability durch eine noch einfachere Bedienung. Der mentale Aufwand ist deutlich reduziert, was vor allem für Nutzende mit kognitiven Einschränkungen relevant ist.

Zusätzlich zu den im Folgenden genannten Aspekten muss sichergestellt werden, dass die gesamte Anwendung barrierefrei ist. Dazu gehören Punkte wie die semantische Struktur und ausreichende Farbkontraste. Außerdem dürfen Time-Outs nicht zu kurz sein.

Bei der Einrichtung der App können Schwierigkeiten auftreten. Einige dieser Probleme sind für bestimmte Nutzergruppen besonders relevant, z. B. für blinde Menschen die Schwierigkeiten beim Scannen eines QR-Codes haben können.

2FA über eine Authenticator-App erfordert grundsätzlich ein zweites Gerät, das zusätzlich zum Hauptgerät verwendet wird. Es stellt sich die generelle Frage, wie praktikabel die Bedienung von zwei Geräten für Menschen mit motorischen Einschränkungen ist. Ein Beispiel hierfür ist Stephen Hawking, dessen motorische Fähigkeiten stark eingeschränkt waren und der möglicherweise Schwierigkeiten gehabt hätte, zwei Geräte gleichzeitig zu bedienen.

Bei der Nutzung der App kann ein Zeitlimit beim Scannen ebenfalls zu Schwierigkeiten führen. Entsprechend der WCAG-Richtlinie 2.2.1 zur Anpassbarkeit von Zeitlimits kann dies zu einer Barriere werden, insbesondere wenn die motorischen Fähigkeiten eingeschränkt sind.

Es können allgemeine technische Probleme auftreten, die von der technischen Erfahrung und den kognitiven Fähigkeiten der Nutzenden abhängen. Hier können Verständnisschwierigkeiten und eine geringe Technikaffinität zusätzliche Hürden darstellen.

Ein häufiges Problem ist auch das Fehlen klarer und leicht verständlicher Anleitungen. Eine unzureichende Anleitung kann den Zugang zur Authenticator-App zusätzlich erschweren.

Keine Schwierigkeiten zu erwarten.

Keine Schwierigkeiten zu erwarten.

Diese Methode ist barrierefreier als die Methode "Einmalcode über Authenticator-App" da keine Memorisierungsfähigkeit (memo-technik) benötigt wird.

| Behinderungsart | Bewertung |

|---|---|

| Blind | Einschränkung |

| Seheingeschränkt (inkl. Farbfehlsichtig) | Einschränkung |

| Motorisch eingeschränkt | Hürde |

| Kognitiv eingeschränkt | Einschränkung |

| Taub | Okay |

| Stumm | Okay |

Bei dieser Authentifizierungsmethode kommt ein QR-Code zum Einsatz, der gescannt werden muss, um die Authentifizierung erfolgreich abzuschließen.

Abbildung 7: 2FA-mittels QR-Code

Um die Authentifizierungsmethode QR-Code zu nutzen, müssen Nutzende mit ihrem Smartphone einen QR-Code scannen, der auf dem Bildschirm ihres Desktop-Geräts erscheint. Das Scannen erfolgt nicht über die Kamera des Mobilgeräts, sondern über eine eigene App. Dies ist wichtig, da das reine Scannen über die Handykamera nur eine URL-Übertragung, aber keine sichere 2FA-Methode wäre.

Die Authentifizierung über einen QR-Code bietet eine einfache Bedienung und verbessert dadurch die User Experience.

Durch die Verwendung eines QR-Codes sind generell weniger Eingaben erforderlich, was den Anmeldevorgang, im besten Fall, schneller und einfacher macht. Zudem wird die mentale Belastung reduziert, was vor allem für Nutzende mit kognitiven Beeinträchtigungen relevant ist, da kein langes Passwort auswendig gelernt werden muss.

Die Sicherheit ist höher als bei 2FA-Methoden wie zum Beispiel dem Einmalcode, da der Code im QR-Code länger ist. Dies schützt auch vor Social Engineering, einer Taktik der Manipulation, Beeinflussung oder Täuschung eines Opfers mit dem Ziel, die Kontrolle über ein Computersystem zu erlangen oder persönliche oder finanzielle Informationen zu stehlen.

Zusätzlich zu den im Folgenden genannten Aspekten muss sichergestellt werden, dass die gesamte Anwendung barrierefrei ist. Dazu gehören Punkte wie die semantische Struktur und ausreichende Farbkontraste. Außerdem dürfen Time-Outs nicht zu kurz sein.

Blinde können den QR-Code auf dem Bildschirm nicht direkt anvisieren, wenn sie ihn nicht sehen können. Die Erfahrung zeigt jedoch, dass Scanner oft gut funktionieren. Das konzeptionelle Problem des Scannens von QR-Codes kann ausgeglichen werden, wenn der Scanner schnell reagiert.

2FA über einen QR-Code erfordert grundsätzlich ein zweites Gerät, das zusätzlich zum Hauptgerät verwendet wird. Es stellt sich die generelle Frage, wie praktikabel die Bedienung von zwei Geräten für Menschen mit motorischen Einschränkungen ist.

Motorisch eingeschränkte Nutzende können ihr Gerät möglicherweise nicht frei bewegen (evtl. ist das Gerät fest montiert), was das Scannen eines QR-Codes erschweren kann.

Motorisch ist das Scannen eines QR-Codes besonders anspruchsvoll, da es feinmotorische Fähigkeiten erfordert.

QR-Codes zu scannen, kann für kognitiv eingeschränkte Nutzende schwierig zu verstehen sein.

Keine Schwierigkeiten zu erwarten.

Keine Schwierigkeiten zu erwarten.

Für blinde und seheingeschränkte Nutzende ist diese Methode in der Theorie sehr schwierig, praktische Erfahrungen zeigen jedoch, dass sie recht gut funktioniert, wenn der Scanner schnell arbeitet. Für motorisch eingeschränkte Nutzende kann es hier jedoch schnell zu einer Blockade kommen.

| Behinderungsart | Bewertung |

|---|---|

| Blind | Hürde |

| Seheingeschränkt (inkl. Farbfehlsichtig) | Hürde |

| Motorisch eingeschränkt | Blockade |

| Kognitiv eingeschränkt | Einschränkung |

| Taub | Okay |

| Stumm | Okay |

Bei der Authentifizierung in einer mobilen App findet der gesamte Prozess der Eingabe der Daten und der Authentifizierung auf einem einzigen Gerät statt, entweder auf einem Smartphone oder einem Tablet.

Bei der Authentifizierung über eine native App ist es üblicherweise notwendig, dass Nutzende entweder die ihnen bekannten Nutzungsdaten eingeben oder ein vorher eingerichtetes biometrisches Merkmal zur Authentifizierung verwendet wird. Die entsprechende Methode wird bei der Erst-Einrichtung konfiguriert.

Nach der Erfahrung der beteiligten Experten mit verschiedenen Banking-Apps ist das biometrische Merkmal immer optional: Zugangsdaten wie Benutzername und Passwort waren immer gefordert. Ein biometrisches Merkmal konnte, musste aber nicht eingerichtet werden.

In vielen Fällen verfügen Nutzende nicht über zwei separate Endgeräte wie einen Computer und ein Smartphone. Computer- und kabelgebundene Internetzugänge sind vergleichsweise teurer und komplizierter in der Bedienung als Smartphones und Tablets.

Native Apps gelten als vergleichsweise sicher, wenn die üblichen Sicherheitsaspekte beachtet wurden, zum Beispiel die Geheimhaltung von PINs und anderer Zugangsdaten sowie das Aktualisieren des Betriebssystems und der Apps. Der Vorteil sind mehrfache Sicherheits-Abfragen: Schon das Entsperren des Gerätes erfordert in der Regel eine Authentifizierung. Die eigentliche App erfordert eine weitere Authentifizierung, mit eigenen Zugangsdaten bzw. dem biometrischen Merkmal.

Generell bringen Smartphones und Tablets für viele Zielgruppen assistive Technologien mit. Sie müssen also nicht zusätzlich installiert und konfiguriert werden, wie es bei Computern oft der Fall ist.

Wenn die App im Wesentlichen barrierefrei entwickelt wurde, hat sie einige Vorteile gegenüber einer Website auf dem PC:

Integrierte assistive Technologien des Smartphones oder Tablets können genutzt werden.

Reduziertes vereinfachtes Interface im Vergleich zum Computer.

Kein Hantieren mit zwei Geräten für Transaktion und Authentifizierung.

Relative Sicherheit durch doppelte Authentifizierung am Gerät und in der App.

Allerdings gibt es auch große Sicherheitsrisiken, insbesondere wenn das Smartphone eine veraltete Softwareversion hat oder gestohlen wird. Ein gestohlenes Smartphone kann mit den entsprechenden Zugangsdaten dazu führen, dass Kriminelle Zugang zu den Konten bekommen.

Ein großes Problem speziell bei nativen Apps können Zeit-Limits sein. Für blinde, sehbehinderte oder motorisch behinderte Personen ist es zum Beispiel schwierig, mit einer Bildschirm-Tastatur Ziffern wie etwa Zugangs-Codes oder komplexe Passwörter einzugeben. Für alle Zielgruppen ist es deshalb hilfreich, wenn die Nutzung von Passwort-Managern nicht über systemseitige Einstellungen oder die AGB unterbunden ist.

Speziell bei der Ersteinrichtung kann es hilfreich sein, persönliche Assistenz zu bekommen. Oft sind die Interfaces bei der Ersteinrichtung komplexer durch viele Elemente und eine komplizierte Sprache. In diesen Fällen kann es hilfreich sein, wenn die Nutzung von persönlicher Assistenz durch die AGB nicht verboten ist.

Herausforderung bei der Eingabe komplexer Zeichenketten wie sichere Passwörter über Bildschirm-Tastaturen.

Zu wenig Zeit für die Eingabe oder Bestätigung des zweiten Faktors.

Schlecht lesbare Schrift oder schlecht erkennbare UI-Elemente und Icons.

Herausforderung bei der Eingabe komplexer Zeichenketten wie sichere Passwörter über Bildschirm-Tastaturen.

Zu wenig Zeit für die Eingabe oder Bestätigung des zweiten Faktors.

Probleme bei der eigenständigen Nutzung biometrischer Faktoren wegen eingeschränkter Motorik.

Probleme beim Merken und Eingeben komplexer Passwörter.

Herausforderung bei der Behebung von Fehlern, zum Beispiel bei der erneuten Freischaltung, wenn die App gesperrt wurde.

Probleme bei der Ersteinrichtung wegen komplexer grafischer Benutzeroberflächen, komplizierter Sprache und geringer Unterstützung bei der Vermeidung und Behebung von Fehl-Bedienungen.

Keine Schwierigkeiten zu erwarten.

Keine Schwierigkeiten zu erwarten.

Mobile Geräte haben einige Vorteile, wie gute Verfügbarkeit, vergleichsweise geringe Kosten, relativ gute Sicherheit, integrierte assistive Technologien sowie besser benutzbare Apps aufgrund der im Vergleich zum Webportal übersichtlicheren grafischen Benutzeroberfläche.

Biometrische Sicherheitsmechanismen sind auf Smartphones vergleichsweise einfach zu nutzen: Fingerabdruck oder Gesichtserkennung erhöhen die Sicherheit insbesondere bei Diebstahl und sind leichter zu nutzen als sichere Passwörter.

Es gibt aber auch verschiedene Limitierungen wie das Merken komplexer Zugangsdaten, deren korrekte Eingabe sowie Probleme bei der Nutzung biometrischer Merkmale insbesondere für motorisch behinderte Personen.

| Behinderungsart | Bewertung |

|---|---|

| Blind | Einschränkung |

| Seheingeschränkt (inkl. Farbfehlsichtig) | Einschränkung |

| Motorisch eingeschränkt | Einschränkung |

| Kognitiv eingeschränkt | Einschränkung |

| Taub | Okay |

| Stumm | Okay |

Zusammenfassend lässt sich feststellen, dass 2FA-Methoden sowohl aus der Perspektive der Barrierefreiheit als auch der Benutzerfreundlichkeit eine Herausforderung sind. Dies gilt nicht nur für behinderte Menschen, sondern besonders auch für Personen, die wenig technikaffin sind, wie etwa viele ältere Menschen. Das kann dazu führen, dass Online-Services nicht genutzt oder vermieden werden.

Die Analyse zeigt, dass keine einzelne Zwei-Faktor-Authentifizierungsmethode für alle Nutzendengruppen vollständig barrierefrei ist. Daher ist es notwendig, verschiedene Authentifizierungsmethoden so zu kombinieren, dass die Einschränkungen einer Methode durch alternative Optionen ausgeglichen werden. Auf diese Weise kann sichergestellt werden, dass möglichst alle Nutzenden eine für sie zugängliche und barrierefreie Authentifizierung nutzen können.

Um dieses Ziel zu erreichen, sollten die folgenden Lösungsansätze in Betracht gezogen werden, die auf der Kombination verschiedener Authentifizierungsmethoden basieren:

Kombination von Authenticator-Apps und E-Mail-basierten Codes: Authenticator-Apps bieten Nutzenden eine einfache Code-Generierung, sind jedoch für Menschen mit Seh- oder motorischen Einschränkungen oft schwer bedienbar. Eine ergänzende Auswahlmöglichkeit, Einmalcodes per E-Mail zu erhalten, kann diesen Nutzenden helfen, ohne zusätzliche Geräte eine barrierefreie 2FA durchzuführen. Damit ist der Zugang auch in Fällen gesichert, in denen eine App-Nutzung nicht möglich ist.

Alternativwahl zwischen haptischen Geräten und biometrischen Methoden: Für motorisch eingeschränkte Personen können biometrische Authentifizierungsmethoden, z. B. Gesichtserkennung, eine vereinfachte Alternative zu Hardware-Token darstellen, die feinmotorische Bedienungen erfordern. Für Nutzende, die keine biometrischen Daten verwenden möchten oder können, bieten haptische Geräte wie der YubiKey eine sichere Alternative. Durch die Wahlmöglichkeit zwischen diesen Optionen wird die Zugänglichkeit erhöht, ohne die Sicherheit zu beeinträchtigen.

Optionale biometrische Verifikation kombiniert mit Passwort- oder PIN-Eingabe: Die Nutzung biometrischer Daten kann ergänzend zu einer Passwort- oder PIN-Eingabe verwendet werden, um Nutzende mit kognitiven Einschränkungen zu unterstützen, für die das Merken von Passwörtern eine Herausforderung darstellt. Diese Kombination reduziert die kognitive Belastung und vereinfacht den Zugang, während gleichzeitig eine sichere Authentifizierung gewährleistet ist. Dabei darf die Nutzung von Passwort-Managern auf den Geräten nicht durch die Anwendung unterbunden werden.

Wichtig ist darüber hinaus eine Dokumentation der 2FA-Möglichkeiten in einer allgemeinverständlichen Sprache und in unterschiedlichen Medien: Für eine Zielgruppe können Text-Erklärungen der beste Weg sein. Eine andere Zielgruppe versteht es besser, wenn es in Videos dargestellt wird.

Auch UX-Testings mit der Zielgruppe können hilfreich sein. So kann leichter festgestellt werden, wo die Barrieren in der Praxis liegen.

Diese Empfehlungen bieten Entwickelnden und Anbietenden eine Grundlage, um durch flexible und komplementäre Ansätze den Zugang zu 2FA-Systemen für alle Nutzenden zu optimieren und die Sicherheit aufrechtzuerhalten.

Die Kombination und Abstimmung unterschiedlicher 2FA-Methoden ist ein vielversprechender Weg, um die Zugänglichkeit und Sicherheit gleichermaßen zu verbessern. In Zukunft könnte der Einsatz adaptiver Systeme, die die Authentifizierungsmethoden auf Basis individueller Bedürfnisse dynamisch anpassen und die Benutzungsfreundlichkeit weiter steigern. Solche Systeme könnten automatisch zwischen verschiedenen Methoden wählen oder eine standardmäßige Methode vorschlagen, basierend auf dem Nutzungsprofil und den individuellen Einschränkungen.

Die Einbindung neuer Technologien wie Gesichtserkennung mit maschinellem Lernen oder der Einsatz von KI-gestützter Sprachsteuerung bietet großes Potenzial, die Authentifizierung für eine breitere Nutzendenbasis zu vereinfachen und zu verbessern. Ebenso könnte die Weiterentwicklung internationaler Standards und gesetzlicher Anforderungen in den kommenden Jahren dazu beitragen, dass 2FA-Systeme nicht nur sicher, sondern für alle Menschen intuitiv nutzbar und zugänglich werden.

Langfristig ist ein ganzheitlicher, integrativer Ansatz in der 2FA-Entwicklung anzustreben, der Sicherheit und Barrierefreiheit als gleichwertige Zielsetzungen begreift und gezielt weiterentwickelt.

BGG - Gesetz zur Gleichstellung von Menschen mit Behinderungen

ETSI EN 301 549 - V3.2.1 - Accessibility requirements for ICT products and services

RIS - Bundes-Behindertengleichstellungsgesetz - Bundesrecht konsolidiert, Fassung vom 07.02.2025

RIS - Web-Zugänglichkeits-Gesetz - Bundesrecht konsolidiert, Fassung vom 07.02.2025